Definisi dan Pengertian Firewall

Pengertian / Arti Firewall , Firewall

adalah sebuah sistem atau perangkat yang mengizinkan lalu lintas

jaringan yang dianggap aman untuk melaluinya dan mencegah lalu lintas

jaringan yang tidak aman. Umumnya, sebuah firewall diimplementasikan

dalam sebuah mesin terdedikasi, yang berjalan pada pintu gerbang

(gateway) antara jaringan lokal dan jaringan lainnya. Firewall umumnya

juga digunakan untuk mengontrol akses terhadap siapa saja yang memiliki

akses terhadap jaringan pribadi dari pihak luar. Saat ini, istilah

firewall menjadi istilah generik yang merujuk pada sistem yang mengatur

komunikasi antar dua jaringan yang berbeda

Mengingat

saat ini banyak perusahaan yang memiliki akses ke Internet dan juga

tentu saja jaringan korporat di dalamnya, maka perlindungan terhadap

aset digital perusahaan tersebut dari serangan para hacker, pelaku

spionase, ataupun pencuri data lainnya, menjadi esensial.” Jadi firewall

adalah suatu mekanisme untuk melindungi keamanan jaringan komputer

dengan menyaring paket data yang keluar dan masuk di jaringan. Paket

data yang “baik” diperbolehkan untuk melewati jaringan dan paket dapa

yang dianggap “jahat” tidak diperbolehkan melewati jaringan.

Kunci

ruangan tersebut hanya dipegang oleh staf IT dan diperbolehkan

menggunakan ruang tersebut atas seizin staf IT. Ini berfungsi selain

menjaga kehilangan alat komputer dan jaringan secara fisik oleh pencuri

atau perampokan, namun juga berfungsi menjaga kehilangan data yang

tersimpan pada alat komputer tersebut. Bisa saja seseorang mencuri dan

menghapus data penting perusahaan. Tentunya ini sangat merugikan

perusahaan tersebut.

Ciri-Ciri dari Firewall :

- harus kebal atau relative kuat terhadap serangan (virus,hacker,cracker)

- hanya kegiatan yang di kenali saja yang dapat melewati atau melakukan hubungan

- seluruh hubungan atau yang dari dalam maupun keluar harus melewati Firewall

Teknik yang di gunakan Firewall :

- service control

- direction control

- user control

- behavior control

Tipe-Tipe dari Firewall :

- packet filtering router

- application -Level gateway

- Circuit -Level gateway

Ancaman pada Firewall :

1.pada tipe packet filtering router :

- IP soffing = intruder,cracker dapat memanipulasi IP address sehingga dapat masuk ke dalam hak akses kita secara bebas.

- Source routing attack = cara kerjanya persis seperti jalan bypass

- Tiny fragment attack = intruder membagi IP Address ke dalam fragment bagian lebih kecil dan memaksa terbaginya info.

2.ancaman tipe Application -Level gateway :

- pemrosesan

tambahan yang berlebih pada setiap hubungan sehingga menyebabkan

terdapat 2 buah sambungan koneksi antara pemakai dan gateway.

biasanya cracker memanfaatkan celah ini untuk masuk ke data pribadi kita.

Berikut ini ilustrasi mengenai firewall ;

2. Fungsi Firewall

A.

Mengontrol dan mengawasi paket data yang mengalir di jaringan Firewall

harus dapat mengatur, memfilter dan mengontrol lalu lintas data yang

diizin untuk mengakses jaringan privat yang dilindungi firewall.

Firewall harus dapat melakukan pemeriksaan terhadap paket data yang akan

melawati jaringan privat. Beberapa kriteria yang dilakukan firewall

apakah memperbolehkan paket data lewati atau tidak, antara lain :

- Alamat IP dari komputer sumber

- Port TCP/UDP sumber dari sumber.

- Alamat IP dari komputer tujuan.

- Port TCP/UDP tujuan data pada komputer tujuan

- Informasi dari header yang disimpan dalam paket data.

B.Melakukan autentifikasi terhadap akses.

C.

Applikasi proxy Firewall mampu memeriksa lebih dari sekedar header dari

paket data, kemampuan ini menuntut firewall untuk mampu mendeteksi

protokol aplikasi tertentu yang spesifikasi.

D.

Mencatat setiap transaksi kejadian yang terjadi di firewall. Ini

Memungkinkan membantu sebagai pendeteksian dini akan penjebolan

jaringan.

Topology Jaringan Firewall

Firewall haruslah bisa mengcover Penggunaan Firewall Yang Sesuai, topology firewall, dan policy keamanan firewall

Salah satu guideline untuk keamanan firewall,

adalah pemilihan topology firewall. Penggunaan firewall yang sesuai,

pemilihan topology firewall, dan policy tentang keamanan adalah sangat

kritis dalam menjamin perlindungan infrastructure jaringan kita dari segala jenis ancaman keamanan jaringan.

Firewall yang aman haruslah digunakan untuk memberikan perlindungan

terhadap segala jenis ancaman keamanan dari jaringan public seperti

Internet. Jaringan-2 haruslah diberikan segmentasi jika memerlukan

boundary keamanan khusus.

Suatu firewall adalah suatu system yang mengendalikan aliran traffic

antara jaringan-2 dan memberikan suatu mekanisme untuk melindungi hosts

terhadap ancaman-2 yang berhubungan dengan jaringan. Perlu diperhatikan

bahwa firewall tidak bisa mengendalikan dan juga tidak melindungi

traffic yang tidak melewati gerbang keamanan (seperti dial-up modem yang

mem-bypass firewall), ataupun ancaman yang berasal dari dalam jaringan

private tersebut maupun ancaman dari authorized user. Kenapa tidak bisa

mengamankan serangan dari dalam? Yach jelas saja ibaratnya para tentara

hanya menjaga pintu gerbang perbatasan sementara ancaman dari dalam bisa

saja lebih berbahaya. Berapa banyak pencurian dokumen rahasia oleh

karyawan sendiri, jika keamanan dari dalam sendiri malah longgar.

Firewall menjadi system firewall yang aman hanya jika

diimplementasikan policy keamanan sesuai dengan rule base nya. Dengan

semakin banyak dan beragam nya ancaman dari Internet dan juga kerentanan

atau kelemahan system dengan mudah nya di distribusikan ke internet,

firewall tidaklah bisa memberikan 100% perlindungan terhadap jaringan

anda terhadap segala kemungkinan ancaman.

Sebuah firewall yang tepat dan sesuai haruslah digunakan jika harus

terhubung ke jaringan external, jaringan public atau jaringan un-trusted

seperti Internet. Hal ini adalah suatu keharusan karena banyaknya

ancaman dan juga karena keharusan suatu perlindungan terhadap asset

informasi yang ada didalam jaringan private organisasi anda. Suatu zona

demiliter (DMZ- De-Militarized Zone) haruslah digunakan untuk memberikan

segmentasi jaringan jika memberikan hosting resources kepada public,

seperti server layanan Web. Jangan sampai server layanan Web ini ada

didalam jaringan internal anda, sangat berbahaya karena bakal banyak

pengunjung yang memasuki jaringan anda, wilayah private anda.

Perhatikan gambar dibawah ini, hanya traffic yang diijinkan saja

(sesuai rule base) yang boleh melewati gerbang firewall, sementara user

public hanya bisa mengakses server yang diletakkan pada wilayah DMZ

saja, tidak bisa masuk ke wilayah jaringan trusted anda – yaitu jaringan

private anda.

Firewall Topology - Satu DMZ

Beberapa DMZ bisa saja dipakai jika memang dibutuhkan adanya beberapa

wilayah DMZ untuk membedakan level-2 policy keamanan. Pada gambar

berikut ini ada 2 wilayah DMZ untuk applikasi layanan Web yang diakses

oleh para pengakses dari public (berada pada wilayah DMZ2) sementara

database Web tersebut tersimpan pada wilayan DMZ1 yang hanya diakses

oleh server Web. Public hanya boleh mengakses server Web saja, tidak

boleh mengakses server SQL yang berada pada wilayah DMZ1. Hal ini sangat

bermanfaat dalam mengamankan database anda pada server SQL terpisah

dari server yang bisa diakses oleh public, yang pada dasarnya adalah

merupakan ancaman.

External Firewall - Dua DMZ

Penggunaan firewall internal tidak lah dianjurkan jika hanya akan

menghalangi traffic jaringan corporate anda yang justru sangat

diperlukan untuk kelangsungan operasional system informasi pada jaringan

corporate anda, seperti layanan directory services, layanan domain name – DNS,

layanan exchange system. Kalau toch harus dipakai maka haruslah

menggunakan rule base yang menjamin layanan-2 kritis operasional

corporate tersedia secara global.

Kebutuhan minimum mengenai topology firewall adalah sebagai berikut:

1. Suatu firewall yang tepat dan sesuai haruslah digunakan untuk semua koneksi ke jaringan public atau jaringan external.

2. Jaringan-2 yang membutuhkan system keamanan yang berbeda

haruslah diberikan segmentasi dan dilindungi dengan firewall (missal

Internal (trusted) vs. Internet (un-trusted))

3. Suatu wilayah DMZ diperlukan untuk semua layanan system yang

diakses oleh public (jaringan un-trusted). Host yang diakses public ini

tidak boleh berada pada wilayah jaringan Internal private anda.

4. Beberapa wilayah DMZ bisa dipakai untuk memberikan segmen-2

jaringan yang mempunyai zone keamanan yang berbeda atau berdasarkan

klasifikasi keamanan yang berbeda.

5. Semua koneksi firewall secara fisik, harus lah diamankan dan

diberikan label yang sesuai dengan standard yang diterapkan keseluruh

corporate. Sangat direkomendasikan untuk memakai kabel yang berbeda

warna untuk membedakan mana jaringan private, jaringan DMZ, ataupun

jaringan public.

6. Semua firewall yang menghadap ke internet haruslah

dikonfigure dimulai dari “deny all” untuk semua traffic kecuali yang di

ijinkan secara explicit.

Suatu topology firewall menjamin suatu kemudahan untuk

mengidentifikasikan boundary keamanan didalam jaringan dan untuk

meng-aplikasikan policy keamanan yang valid (rule base) kepada gerbang

keamanan (firewall).

6 langkah dalam membangun firewall jaringan komputer adalah :

- Menentukan topologi jaringan yang akan digunakan. Topologi dan konfigurasi akan menentukan bagaimana sebuah firewall dalam jaringan di bangun. Dengan topologi yang jelas maka akan mudah membayangkan apa saja yang akan di atur dalam sebuah firewall.

- Menentukan kebijakan ( policy). Policy ditentukan untuk mengatur aturan yang akan di berlakukan. Dengan aturan yang jelas, maka kebijakan bisa dilaksanakan.’

- Menentukan service yang boleh dan tidak boleh dijalankan atau dilewatkan. Semua service program harus di identifikasi sehingga mudah mengaturnya.

- Menentukan user yang menggunakan policy, kadang dalam sebuah kantor, aturan tidak diberlakukan sama. Dengan menentukan user yang akan menggunakan layanan, maka firewall di disain untuk lebih flexible.

- Menerapkan kebijakan, aturan, dan prosedur dalam mengimplementasi sebuah firewall. setelah semua aturan, kebijakan dan user di identifikasi, firewall siap di terapkan

- Setelah semua berjalan, selanjudnya melakukan sosialisasi terhadap apa yang telah di atur dalam firewall sehingga user tidak merasa bingung, marah dan menyalahkan. Dengan sosialisasi maka tidak akan terjadi kesalah pahaman, ketidak setujuan dll

Ada empat jenis firewall, atau lebih tepatnya tiga jenis ditambah dengan satu tipe hybrid

(campuran). Disini kita tidak akan membahas setiap jenis secara rinci karena itu membutuhkan

pembahasan tersendiri yang lebih teknis dan umumnya sudah tersedia dalam dokumentasi-

dokumentasi tentang firewall. Keempat jenis tersebut masing-masing adalah:

1. Packet Filtering: Firewall jenis ini memfilter paket data berdasarkan alamat dan opsi-opsi

yang sudah ditentukan terhadap paket tersebut. Ia bekerja dalam level IP paket data dan

membuat keputusan mengenai tindakan selanjutnya (diteruskan atau tidak diteruskan)

berdasarkan kondisi dari paket tersebut. Firewall jenis ini terbagi lagi menjadi tiga subtipe:

o

o

o

Static Filtering: Jenis filter yang diiplementasikan pada kebanyakan router, dimana

modifikasi terhadap aturan-aturan filter harus dilakukan secara manual.

Dynamic Filtering: Apabila proses-proses tertentu di sisi luar jaringan dapat

merubah aturan filer secara dinamis berdasarkan even-even tertentu yang diobservasi

oleh router (sebagai contoh, paket FTP dari sisi luar dapat diijinkan apabila

seseorang dari sisi dalam me-request sesi FTP).

Stateful Inspection: Dikembangkan berdasarkan teknologi yang sama dengan

dynamic filtering dengan tambahan fungsi eksaminasi secara bertingkat berdasarkan

muatan data yang terkandung dalam paket IP.

Baik dynamic maupun stateful filtering menggunakan tabel status (state table) dinamis yang

akan membuat aturan-aturan filter sesuai dengan even yang tengah berlangsung.

2. Circuit Gateways: Firewall jenis ini beroperasi pada layer (lapisan) transpor pada network,

dimana koneksi juga diautorisasi berdasarkan alamat. Sebagaimana halnya Packet Filtering,

Circuit Gateway (biasanya) tidak dapat memonitor trafik data yang mengalir antara satu

network dengan network lainnya, tetapi ia mencegah koneksi langsung antar network.

3. Application Gateways: Firewall tipe ini juga disebut sebagai firewall berbasis proxy. Ia

beroperasi di level aplikasi dan dapat mempelajari informasi pada level data aplikasi (yang

dimaksudkan disini adalah isi [content] dari paket data karena proxy pada dasarnya tidak

beroperasi pada paket data). Filterisasi dilakukan berdasarkan data aplikasi, seperti perintah-

perintah FTP atau URL yang diakses lewat HTTP. Dapat dikatakan bahwa firewall jenis ini

“memecah model client-server”.

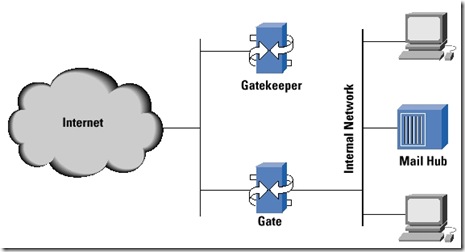

4. Hybrid Firewalls: Firewall jenis ini menggunakan elemen-elemen dari satu atau lebih tipe

firewall. Hybrid firewall sebenarnya bukan sesuatu yang baru. Firewall komersial yang

pertama, DEC SEAL, adalah firewall berjenis hybrid, dengan menggunakan proxy pada

sebuah bastion hosts (mesin yang dilabeli sebagai “gatekeeper” pada gambar 1) dan packet

filtering pada gateway (“gate”). Sistem hybrid seringkali digunakan untuk menambahkan

layanan baru secara cepat pada sistem firewall yang sudah tersedia. Kita bisa saja

menambahkan sebuah circuit gateway atau packet filtering pada firewall berjenis

application gateway, karena untuk itu hanya diperlukan kode proxy yang baru yang ditulis

untuk setiap service baru yang akan disediakan. Kita juga dapat memberikan autentifikasi

pengguna yang lebih ketat pada Stateful Packet Filer dengan menambahkan proxy untuk

tiap service.

Apapun basis teknologi yang digunakan, sebuah firewall pada dasarnya berlaku sebagai sebuah

gateway yang terkontrol di antara dua atau lebih network dimana setiap trafik harus melewatinya.

Sebuah firewall menjalankan aturan sekuriti dan meninggalkan jejak yang dapat ditelusuri.

Perintah – Perintah dalam Setting Firewall IPtables

> Setting firewall untuk mengeblok situs-situs yang tidak diperlukan

> Editlah file rc.local pada direktori /etc/

Sdnpiyaman2@ Sdnpiyaman2:~#editor /etc/rc.local

Untuk mengeblok situs-situs internet seperti www.facebook.com, www.friendster.com,

www.youtube.com perintahnya sebagai berikut:

iptables –A FORWARD –d www.friendster.com –j REJECT

iptables –A FORWARD –d www.facebook.com –j REJECT

iptables –A FORWARD –d www.youtube.com –j REJECT

Keterangan :

-A FORWARD : menambahkan aturan untuk mengatur paket yang melintasi firewall

-d : (destination) mencocokan paket berdasarkan alamat tujuan

-j REJECT : menolak semua paket berdasarkan rule yang dibuat.

Atau jika diperlukan, kita bisa mengeblok semua situs dan hanya membuka 1 alamat

situs saja. Misal http://jardiknas.org/

iptables –A FORWARD –d ! http://jardiknas.org/ -o eth0 –j REJECT

.